Ang isa sa mga pinaka may problemang malware ngayon ay isang Trojan o virus na nag-encrypt ng mga file sa disk ng isang gumagamit. Ang ilan sa mga file na ito ay maaaring mai-decrypted, at ang ilan ay wala pa. Ang manu-manong naglalaman ng mga posibleng algorithm para sa mga aksyon sa parehong mga sitwasyon, mga paraan upang matukoy ang isang tukoy na uri ng pag-encrypt sa mga Walang serbisyo ng No Ransom at ID Ransomware, pati na rin ang isang maikling pangkalahatang ideya ng mga programa para sa proteksyon laban sa mga virus ng ransomware.

Mayroong maraming mga pagbabago ng naturang mga virus o ransomware Trojans (at ang mga bago ay patuloy na lumilitaw), ngunit ang pangkalahatang kakanyahan ng trabaho ay kumukulo sa katotohanan na matapos i-install sa iyong computer ang iyong mga file ng dokumento, mga imahe at iba pang mga potensyal na mahalagang file ay naka-encrypt na may pagbabago sa pagpapalawig at pagtanggal ng mga orihinal na file. pagkatapos nito makakatanggap ka ng isang mensahe sa readme.txt file na ang lahat ng iyong mga file ay na-encrypt, at upang i-decrypt ang mga ito kailangan mong magpadala ng isang tiyak na halaga sa attacker. Tandaan: Ang Windows 10 Fall Creators Update ay may built-in na proteksyon laban sa mga virus ng ransomware.

Ano ang gagawin kung ang lahat ng mahalagang data ay naka-encrypt

Para sa mga nagsisimula, ang ilang pangkalahatang impormasyon para sa mga na naka-encrypt ng mahahalagang file sa kanilang computer. Kung ang mahalagang data sa iyong computer ay na-encrypt, pagkatapos ay una sa lahat, huwag mag-panic.

Kung mayroon kang isang pagkakataon, mula sa disk ng computer kung saan lumitaw ang virus ng ransomware, kopyahin ang isang lugar papunta sa isang panlabas na drive (USB flash drive) isang halimbawa ng isang file na may kahilingan ng teksto para sa pag-decryption, kasama ang ilang kopya ng naka-encrypt na file, at pagkatapos, mga pagkakataon, patayin ang computer upang ang virus ay hindi maaaring magpatuloy sa pag-encrypt ng data, at isagawa ang natitirang pagkilos sa isa pang computer.

Ang susunod na hakbang ay ang paggamit ng umiiral na naka-encrypt na mga file upang malaman kung ano mismo ang uri ng virus na naka-encrypt ng iyong data: para sa ilan sa mga ito ay mayroong mga decoder (ang ilan ay isasaad ko dito, ang ilan ay nakalista malapit sa katapusan ng artikulo), para sa ilan - hindi pa. Ngunit kahit na sa kasong ito, maaari kang magpadala ng mga halimbawa ng mga naka-encrypt na file sa mga laboratoryo ng anti-virus (Kaspersky, Dr. Web) para sa pagsusuri.

Paano eksaktong malaman? Maaari mong gawin ito gamit ang Google, pagkakaroon ng natagpuan mga talakayan o ang uri ng cryptor sa pamamagitan ng extension ng file. Nagsimulang lumitaw ang mga serbisyo upang matukoy ang uri ng ransomware.

Wala nang pantubos

Walang Higit pang Ransom ay isang aktibong pagbuo ng mapagkukunan na suportado ng mga developer ng seguridad at magagamit sa bersyon ng Ruso, na naglalayong labanan ang mga virus na may ransomware (ransomware Trojans).

Kung matagumpay, Walang Higit na Ransom ay makakatulong sa pag-decrypt ng iyong mga dokumento, database, mga larawan at iba pang impormasyon, i-download ang mga kinakailangang programa ng decryption, at makakuha din ng impormasyon na makakatulong upang maiwasan ang mga naturang banta sa hinaharap.

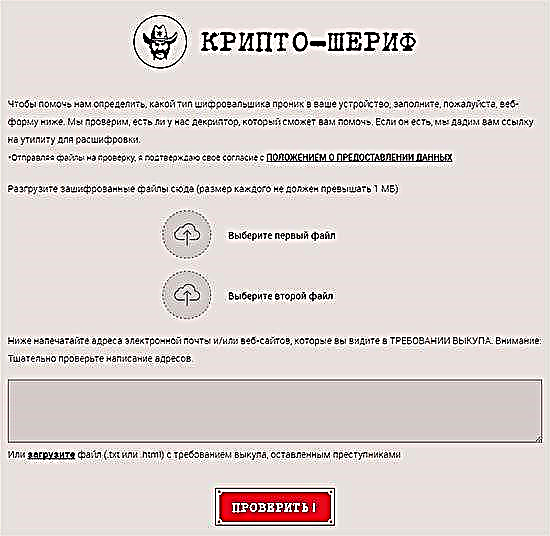

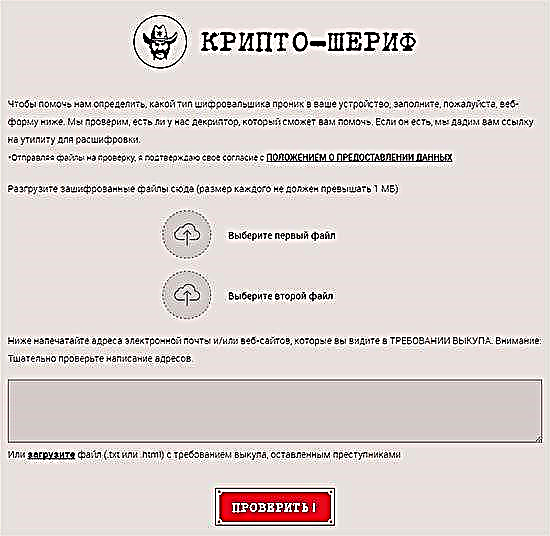

Sa Walang Higit pang Ransom, maaari mong subukang i-decrypt ang iyong mga file at matukoy ang uri ng virus ng pag-encrypt tulad ng sumusunod:

- I-click ang "Oo" sa pangunahing pahina ng serbisyo //www.nomoreransom.org/en/index.html

- Ang pahina ng Crypto Sheriff ay bubukas, kung saan maaari mong i-download ang mga halimbawa ng mga naka-encrypt na file na hindi hihigit sa 1 MB ang laki (Inirerekumenda ko ang pag-download nang walang kumpidensyal na data), pati na rin tukuyin ang mga email address o mga site kung saan ang mga scammers ay nangangailangan ng isang pantubos (o i-download ang file ng readme.txt mula sa kinakailangan).

- I-click ang pindutang "Suriin" at maghintay para makumpleto ang tseke at ang resulta nito.

Bilang karagdagan, magagamit ang mga kapaki-pakinabang na seksyon sa site:

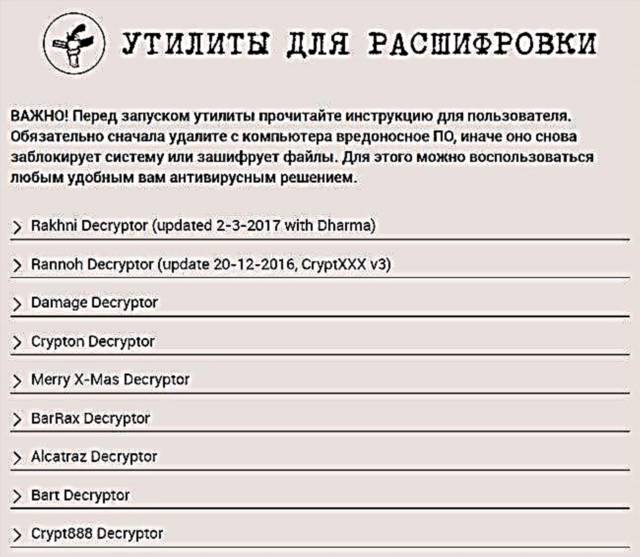

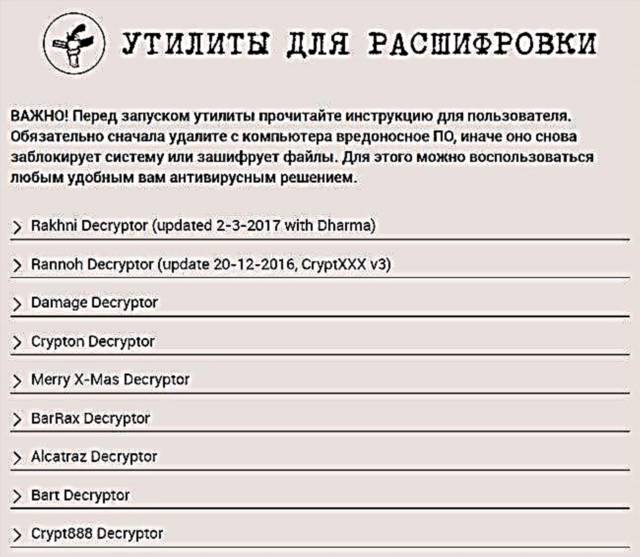

- Ang mga decryptor ay halos lahat ng kasalukuyang mga kagamitan para sa pag-decrypting ng mga file na na-encrypt ng mga virus.

- Pag-iwas sa impeksyon - impormasyon na naglalayong lalo sa mga gumagamit ng baguhan, na makakatulong upang maiwasan ang impeksyon sa hinaharap.

- Mga tanong at sagot - impormasyon para sa mga nais na mas mahusay na maunawaan ang gawain ng mga virus ng ransomware at mga pagkilos sa mga kaso kapag nahaharap ka sa katotohanan na ang mga file sa computer ay na-encrypt.

Ngayon, Walang Higit na Ransom ay marahil ang pinaka may-katuturan at kapaki-pakinabang na mapagkukunan na may kaugnayan sa pag-decrypting ng mga file para sa isang gumagamit na nagsasalita ng Ruso, inirerekumenda ko ito.

Ransomware ID

Ang isa pang serbisyo ay ang //id-ransomware.malwarehunterteam.com/ (kahit na hindi ko alam kung gaano kahusay ito gumagana para sa mga bersyon ng wikang Ruso ng virus, ngunit sulit na subukan ito, pagpapakain sa serbisyo ng isang halimbawa ng isang naka-encrypt na file at isang file ng teksto na may kahilingan sa pagtubos).

Matapos matukoy ang uri ng encryptor, kung nagtagumpay ka, subukang maghanap ng isang utility para sa pag-decryption ng pagpipiliang ito batay sa mga query tulad ng: Decryptor encryption_type. Ang mga naturang kagamitan ay libre at inilabas ng mga developer ng antivirus, halimbawa, maraming mga naturang kagamitan ay maaaring matagpuan sa website ng Kaspersky //support.kaspersky.ru/viruses/utility (ang iba pang mga utility ay malapit sa katapusan ng artikulo). At, tulad ng nabanggit na, huwag mag-atubiling makipag-ugnay sa mga developer ng anti-virus sa kanilang mga forum o sa serbisyo ng suporta sa pamamagitan ng koreo.

Sa kasamaang palad, ang lahat ng ito ay hindi palaging makakatulong at walang palaging nagtatrabaho na mga decoder ng file. Sa kasong ito, naiiba ang mga senaryo: marami ang nagbabayad sa mga umaatake, hinihikayat silang ipagpatuloy ang aktibidad na ito. Ang mga programa para sa pagbawi ng data sa isang computer ay nakakatulong sa ilang mga gumagamit (dahil ang isang virus, sa pamamagitan ng paggawa ng isang naka-encrypt na file, tinatanggal ang isang ordinaryong mahalagang file, na teoryang maaaring maibalik).

Ang mga file sa computer ay naka-encrypt sa xtbl

Ang isa sa pinakabagong mga variant ng mga virus ng ransomware ay naka-encrypt ng mga file, pinapalitan ang mga ito ng mga file na may extension .xtbl at isang pangalan na binubuo ng isang random na hanay ng mga character.

Kasabay nito, ang tekstong readme.txt text ay nakalagay sa computer na may mga sumusunod na nilalaman: "Ang iyong mga file ay na-encrypt. Upang i-decrypt ang mga ito, kailangan mong ipadala ang code sa email address [email protected], [email protected] o [email protected]. tatanggap ka ng lahat ng kinakailangang mga tagubilin. Ang mga pagsisikap na i-decrypt ang mga file mismo ay hahantong sa isang hindi mababawas na pagkawala ng impormasyon "(maaaring magkakaiba ang email address at teksto).

Sa kasamaang palad, sa kasalukuyan ay walang paraan upang mai-decrypt .xtbl (sa sandaling lumitaw ito, mai-update ang tagubilin). Ang ilang mga gumagamit na talagang may mahalagang impormasyon sa kanilang mga computer ay nag-uulat sa mga forum na anti-virus na ipinadala nila ang mga may-akda ng virus na 5,000 rubles o isa pang kinakailangang halaga at nakatanggap ng isang decoder, ngunit ito ay napaka peligro: maaaring hindi ka makakuha ng anupaman.

Paano kung ang mga file ay naka-encrypt sa .xtbl? Ang mga rekomendasyon ko ay ang mga sumusunod (ngunit naiiba ito sa mga iba pang mga pampakay na site, kung saan, halimbawa, inirerekumenda nila kaagad na patayin ang computer mula sa suplay ng kuryente o hindi inaalis ang virus. Sa aking palagay, ito ay sobra, at sa ilalim ng ilang mga pangyayari, maaaring kahit na nakakapinsala, gayunpaman, nagpasya ka.):

- Kung maaari mong, matakpan ang proseso ng pag-encrypt sa pamamagitan ng pag-alis ng kaukulang mga gawain sa manager ng gawain, pag-disconnect sa computer mula sa Internet (maaaring ito ay isang kinakailangang kondisyon para sa pag-encrypt)

- Alalahanin o isulat ang code na hinihiling ng mga umaatake sa email address (hindi lamang sa isang text file sa computer, kung sakaling hindi rin ito naka-encrypt).

- Gamit ang Malwarebytes Antimalware, isang pagsubok na bersyon ng Kaspersky Internet Security o Dr.Web Cure Ito, tanggalin ang mga file na naka-encrypt ng virus (lahat ng mga nakalistang tool ay maaaring gawin ito nang maayos). Ipinapayo ko sa iyo na umikot gamit ang una at pangalawang mga produkto mula sa listahan (kahit na kung naka-install ang antivirus, ang pag-install ng pangalawang "mula sa itaas" ay hindi kanais-nais, dahil maaari itong humantong sa mga problema sa computer.)

- Asahan na lumitaw ang isang decryptor mula sa isang kumpanya ng anti-virus. Sa unahan dito ay Kaspersky Lab.

- Maaari ka ring magpadala ng isang halimbawa ng isang naka-encrypt na file at ang kinakailangang code [email protected]kung mayroon kang isang kopya ng parehong file sa hindi naka-encrypt na form, ipadala din ito. Sa teorya, maaari itong mapabilis ang hitsura ng isang decoder.

Ano ang hindi dapat gawin:

- Palitan ang pangalan ng mga naka-encrypt na file, baguhin ang extension at tanggalin ang mga ito kung mahalaga ito sa iyo.

Iyon marahil ang maaari kong sabihin tungkol sa mga naka-encrypt na file na may extension na .xtbl sa puntong ito sa oras.

Ang mga file ay naka-encrypt na mas mahusay_call_saul

Sa pinakabagong mga virus ng ransomware, Better Call Saul (Trojan-Ransom.Win32.Shade) ang pag-install ng .better_call_saul extension para sa naka-encrypt na mga file. Paano i-decrypt ang mga naturang file ay hindi pa rin maliwanag. Ang mga gumagamit na nakipag-ugnay sa Kaspersky Lab at Dr.Web ay nakatanggap ng impormasyon na hindi pa ito magagawa (ngunit subukang subukan pa ring ipadala - mas maraming mga halimbawa ng mga naka-encrypt na file mula sa mga developer = mas malamang na makahanap ng isang paraan).

Kung lumiliko na natagpuan mo ang isang pamamaraan ng decryption (iyon ay, nai-post sa isang lugar, ngunit hindi ko nasunod ito), mangyaring magbahagi ng impormasyon sa mga komento.

Trojan-Ransom.Win32.Aura at Trojan-Ransom.Win32.Rakhni

Ang sumusunod na Trojan na nag-encrypt ng mga file at nag-install ng mga extension mula sa listahang ito:

- . naka-lock

- .crypto

- .kraken

- .AES256 (hindi kinakailangang tropa na ito, may iba pa na naka-install ng parehong extension).

- .codercsu @ gmail_com

- .enc

- .oshit

- At iba pa.

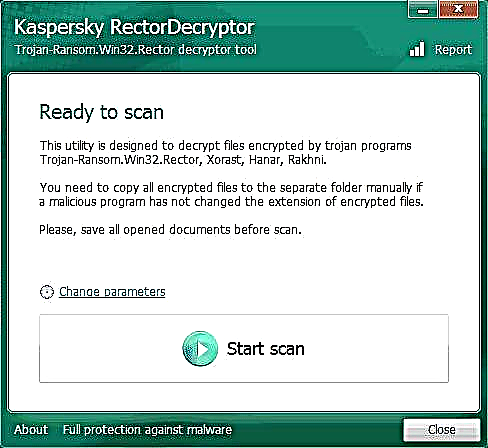

Upang i-decrypt ang mga file pagkatapos ng operasyon ng mga virus na ito, ang site ni Kaspersky ay may libreng utility RakhniDecryptor, na magagamit sa opisyal na pahina //support.kaspersky.ru/viruses/disinfection/10556.

Mayroon ding detalyadong tagubilin sa paggamit ng utility na ito, na ipinapakita kung paano mabawi ang naka-encrypt na mga file, kung saan tatanggalin ko lang ang pagpipilian na "Tanggalin ang mga naka-encrypt na file pagkatapos ng matagumpay na decryption" kung sakali (kahit na sa palagay ko ang lahat ay magiging maayos sa opsyon na naka-install).

Kung mayroon kang lisensya ng Dr.Web antivirus, maaari mong gamitin ang libreng decryption mula sa kumpanyang ito sa //support.drweb.com/new/free_unlocker/

Marami pang mga variant ng virus ng ransomware

Hindi gaanong karaniwan, ngunit mayroon ding mga sumusunod na mga tropa na naka-encrypt ng mga file at nangangailangan ng pera para sa decryption. Ang mga link na ito ay naglalaman ng hindi lamang mga kagamitan para sa pagbabalik ng iyong mga file, kundi pati na rin isang paglalarawan ng mga palatandaan na makakatulong na matukoy na mayroon kang partikular na virus. Bagaman sa pangkalahatan, ang pinakamainam na paraan: gamit ang Kaspersky Anti-Virus, i-scan ang system, alamin ang pangalan ng Trojan sa pamamagitan ng pag-uuri ng kumpanyang ito, at pagkatapos ay hanapin ang isang utility sa pangalang ito.

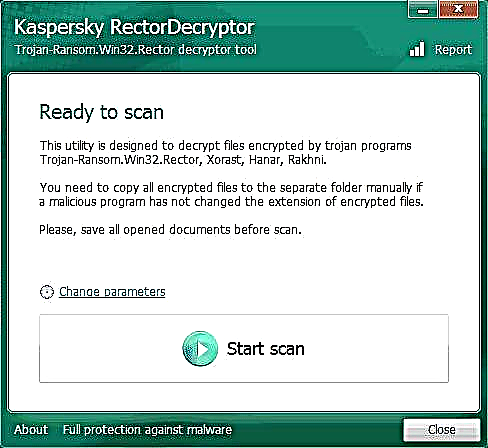

- Trojan-Ransom.Win32.Rector - libreng utility ng RectorDecryptor na gamit at gabay sa paggamit na magagamit dito: //support.kaspersky.ru/viruses/disinfection/4264

- Trojan-Ransom.Win32.Xorist - isang katulad na Trojan na nagpapakita ng window na humihiling sa iyo na magpadala ng isang bayad na SMS o makipag-ugnay sa pamamagitan ng email upang makatanggap ng mga tagubilin sa decryption. Ang mga tagubilin para sa pagbawi ng naka-encrypt na mga file at ang XoristDecryptor utility para sa mga ito ay magagamit sa //support.kaspersky.ru/viruses/disinfection/2911

- Trojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.Fury - utility RannohDecryptor //support.kaspersky.ru/viruses/disinfection/8547

- Trojan.Encoder.858 (xtbl), Trojan.Encoder.741 at iba pa na may parehong pangalan (kapag naghahanap sa pamamagitan ng Dr.Web antivirus o Cure Ito utility) at may iba't ibang mga numero - subukang maghanap ng Internet para sa pangalan ng tropa. Para sa ilan sa mga ito ay mayroong mga utility ng Dr.Web decryption, din, kung hindi mo mahanap ang utility, ngunit mayroong isang lisensya ng Dr.Web, maaari mong gamitin ang opisyal na pahina //support.drweb.com/new/free_unlocker/

- CryptoLocker - upang i-decrypt ang mga file pagkatapos gumana ang CryptoLocker, maaari mong gamitin ang site na //decryptcryptolocker.com - pagkatapos ipadala ang sample file, makakatanggap ka ng isang susi at isang utility para mabawi ang iyong mga file.

- Sa site//bitbucket.org/jadacyrus/ransomwareremovalkit/nag-download ng pag-download ng Ransomware pagtanggal Kit - isang malaking archive na may impormasyon sa iba't ibang uri ng mga encryptors at decryption utility (sa Ingles)

Kaya, mula sa pinakabagong balita - Kaspersky Lab, kasama ang mga opisyal ng pagpapatupad ng batas mula sa Netherlands, ay binuo ang Ransomware Decryptor (//noransom.kaspersky.com) upang i-decrypt ang mga file pagkatapos ng CoinVault, ngunit ang ransomware na ito ay hindi pa lumilitaw sa aming mga latitude.

Proteksyon ng virus ng Ransomware o ransomware

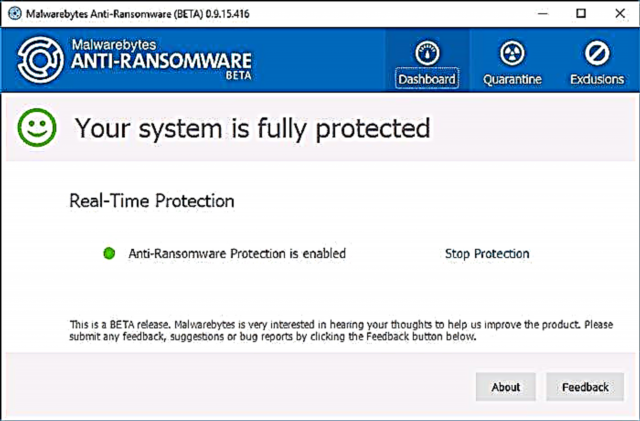

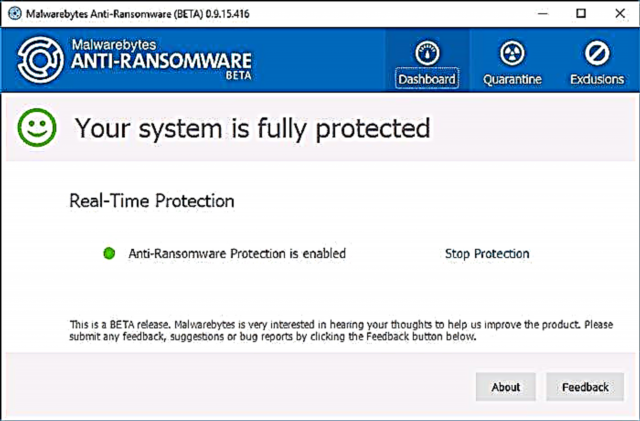

Tulad ng pagkalat ng Ransomware, maraming mga tagagawa ng antivirus at anti-malware na kasangkapan ang nagsimulang maglabas ng kanilang sariling mga solusyon upang maiwasan ang mga encryptors na gumana sa computer, bukod dito ay:- Malwarebytes Anti-Ransomware

- BitDefender Anti-Ransomware

- WinAntiRansom

Ngunit: ang mga programang ito ay hindi inilaan para sa decryption, ngunit lamang upang maiwasan ang pag-encrypt ng mga mahahalagang file sa computer. Gayunpaman, sa palagay ko ay dapat na ipatupad ang mga pagpapaandar na ito sa mga produktong anti-virus, kung hindi, kakaibang sitwasyon ito: ang gumagamit ay kailangang magkaroon ng isang anti-virus, isang tool upang labanan ang AdWare at Malware, at ngayon din ang utility ng Anti-ransomware, kasama na lamang sa kaso na Anti- pagsamantalahan.

Sa pamamagitan ng paraan, kung biglang lumiliko na mayroon kang isang bagay na maidaragdag (dahil hindi ko masusubaybayan kung ano ang nangyayari sa mga pamamaraan ng decryption), mag-ulat sa mga komento, ang impormasyong ito ay magiging kapaki-pakinabang sa ibang mga gumagamit na nakaranas ng isang problema.