Ang isang proxy ay isang intermediate server na kung saan ang isang kahilingan mula sa isang gumagamit o isang tugon mula sa isang patutunguhan ng server ay ipinapasa. Ang lahat ng mga kalahok sa network ay maaaring magkaroon ng kamalayan ng tulad ng isang scheme ng koneksyon o ito ay maitatago, na nakasalalay na sa layunin ng paggamit at ang uri ng proxy. Mayroong maraming mga layunin para sa tulad ng isang teknolohiya, at mayroon din itong isang kawili-wiling prinsipyo ng operasyon, na nais kong pag-usapan nang mas detalyado. Bumaba tayo upang talakayin ang paksang ito.

Ang teknikal na bahagi ng proxy

Kung ipinaliwanag mo ang prinsipyo ng paggana nito sa mga simpleng salita, dapat mo lamang pansinin ang ilan sa mga teknikal na tampok nito na magiging kapaki-pakinabang sa average na gumagamit. Ang pamamaraan para sa pagtatrabaho sa pamamagitan ng isang proxy ay ang mga sumusunod:

- Kumonekta ka sa liblib na PC mula sa iyong computer, at kumikilos ito bilang isang proxy. Ang isang espesyal na hanay ng software ay naka-install sa ito, na kung saan ay inilaan para sa pagproseso at pag-isyu ng mga kahilingan.

- Ang computer na ito ay tumatanggap ng isang senyas mula sa iyo at inililipat ito sa pangwakas na mapagkukunan.

- Pagkatapos ay nakakatanggap ito ng isang senyas mula sa pangwakas na mapagkukunan at ibabalik ito sa iyo, kung kinakailangan.

Sa ganoong prangka na paraan, gumagana ang intermediate server sa pagitan ng isang chain ng dalawang computer. Ang larawan sa ibaba schematically ay nagpapakita ng prinsipyo ng pakikipag-ugnay.

Dahil dito, ang pangwakas na mapagkukunan ay hindi kailangang malaman ang pangalan ng totoong computer mula sa kung saan ginawa ang kahilingan, malalaman lamang nito ang impormasyon tungkol sa proxy server. Pag-usapan natin nang higit pa ang tungkol sa mga uri ng teknolohiya na isinasaalang-alang.

Mga iba't ibang mga server ng proxy

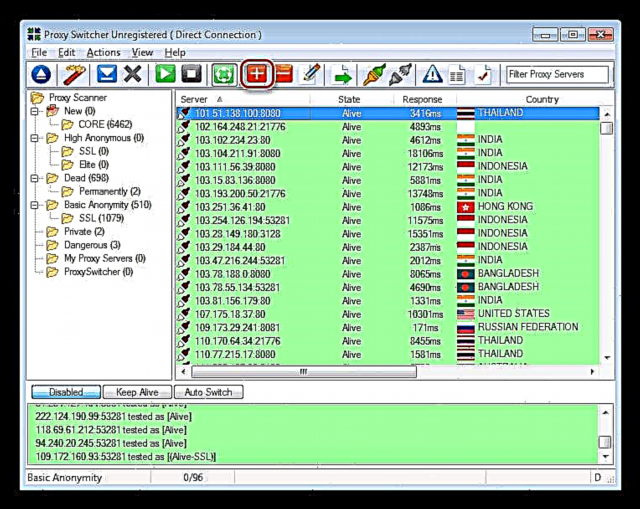

Kung nakaranas ka na ng paggamit o mayroon ka nang pamilyar sa teknolohiyang proxy, dapat mong napansin na maraming mga uri ng mga ito. Ang bawat isa sa kanila ay gumaganap ng isang papel at magiging pinaka-angkop para magamit sa iba't ibang mga sitwasyon. Maikling pag-usapan ang mga uri na hindi popular sa mga ordinaryong gumagamit:

- FTP proxy. Pinapayagan ka ng FTP protocol na ilipat ang mga file sa loob ng mga server at kumonekta sa kanila upang tingnan at mag-edit ng mga direktoryo. Ang FTP proxy ay ginagamit upang mag-upload ng mga bagay sa naturang mga server;

- Cgi nagpapaalala ng kaunting VPN, gayunpaman ito ay ang lahat ng parehong proxy. Ang pangunahing layunin nito ay upang buksan ang anumang pahina sa browser nang walang paunang mga setting. Kung nakakita ka ng isang hindi nagpapakilala sa Internet kung saan kailangan mong magpasok ng isang link, at pagkatapos ay mag-click ka dito, malamang, tulad ng isang mapagkukunan na nagtrabaho sa CGI;

- SMTP, Pop3 at IMAP Involve ng mga kliyente ng email upang magpadala at tumanggap ng mga email.

Mayroong tatlong higit pang mga uri na karaniwang nakatagpo ng mga ordinaryong gumagamit. Nais kong talakayin sila nang mas detalyado hangga't maaari upang maunawaan mo ang pagkakaiba sa pagitan nila at pumili ng angkop na mga layunin para magamit.

HTTP proxy

Ang view na ito ay ang pinaka-karaniwang at inayos ang gawain ng mga browser at mga aplikasyon gamit ang TCP (Transmission Control Protocol) protocol. Ang protocol na ito ay pamantayan at pagtukoy kapag itinatag at mapanatili ang komunikasyon sa pagitan ng dalawang aparato. Ang karaniwang mga port ng HTTP ay 80, 8080, at 3128. Ang mga pag-andar ng proxy ay medyo simple - isang web browser o software ay nagpapadala ng isang kahilingan upang buksan ang isang link sa proxy server, natatanggap nito ang data mula sa hiniling na mapagkukunan at ibabalik ito sa iyong computer. Salamat sa sistemang ito, pinapayagan ka ng isang HTTP proxy na:

- Cache ang na-scan na impormasyon upang mabilis itong mabuksan sa susunod.

- Limitahan ang pag-access ng gumagamit sa ilang mga site.

- Salain ang mga data, halimbawa, i-block ang mga yunit ng ad sa isang mapagkukunan, na iniiwan ang walang laman na espasyo o iba pang mga elemento.

- Magtakda ng isang limitasyon sa bilis ng koneksyon sa mga site.

- Panatilihin ang isang aksyon log at tingnan ang trapiko ng gumagamit.

Ang lahat ng pag-andar na ito ay nagbubukas ng maraming mga pagkakataon sa iba't ibang mga lugar ng networking, na kadalasang nahaharap ng mga aktibong gumagamit. Tulad ng para sa hindi pagkakilala sa network, ang mga proxy ng HTTP ay nahahati sa tatlong uri:

- Transparent. Huwag itago ang IP ng nagpadala ng kahilingan at ibigay ito sa panghuling pinagmulan. Ang ganitong uri ay hindi angkop para sa hindi nagpapakilala;

- Anonymous. Ipinapaalam nila sa pinagmulan ang tungkol sa paggamit ng intermediate server, gayunpaman, ang IP ng kliyente ay hindi nagbubukas. Ang hindi pagkakakilanlan sa kasong ito ay hindi pa rin kumpleto, dahil posible na mahanap ang output sa mismong server;

- Elite. Sila ay binili para sa maraming pera at nagtatrabaho sa isang espesyal na prinsipyo kapag ang pangwakas na mapagkukunan ay hindi alam tungkol sa paggamit ng isang proxy, ayon sa pagkakabanggit, ang totoong IP ng gumagamit ay hindi nagbubukas.

Ang proxy ng HTTPS

Ang HTTPS ay pareho sa HTTP, ngunit ang koneksyon ay ligtas, tulad ng ebidensya ng titik S sa dulo. Ang ganitong mga proxies ay ginagamit kapag kinakailangan upang maglipat ng lihim o naka-encrypt na data, bilang panuntunan, ang mga ito ay mga login at password ng mga account sa site. Ang ipinadala na impormasyon sa pamamagitan ng HTTPS ay hindi naharang tulad ng parehong HTTP. Sa pangalawang kaso, ang interception ay gumagana sa pamamagitan ng proxy mismo o sa isang mas mababang antas ng pag-access.

Ganap na lahat ng mga tagapagbigay ng serbisyo ay may access sa ipinadala na impormasyon at lumikha ng mga log nito. Ang lahat ng impormasyong ito ay naka-imbak sa mga server at kumikilos bilang katibayan ng aktibidad ng network. Ang seguridad ng personal na data ay ibinibigay ng protocol ng HTTPS, na naka-encrypt sa lahat ng trapiko na may isang espesyal na algorithm na lumalaban sa pag-hack. Dahil sa ang katunayan na ang data ay naipadala sa naka-encrypt na form, hindi mababasa ito ng isang proxy at mai-filter ito. Bilang karagdagan, hindi siya kasangkot sa decryption at anumang iba pang pagproseso.

Proxy ng SOCKS

Kung pinag-uusapan natin ang tungkol sa pinaka-progresibong uri ng proxy, walang alinlangan na mga SOCKS. Ang teknolohiyang ito ay orihinal na nilikha para sa mga programang hindi sumusuporta sa direktang pakikipag-ugnay sa isang intermediate server. Ngayon ang SOCKS ay nagbago ng maraming at nakikipag-ugnay nang perpekto sa lahat ng mga uri ng mga protocol. Ang ganitong uri ng proxy ay hindi kailanman bubukas ang iyong IP address, kaya maaari itong isaalang-alang na ganap na hindi nagpapakilalang.

Bakit kailangan ang isang proxy server para sa isang ordinaryong gumagamit at kung paano i-install ito

Sa kasalukuyang mga katotohanan, halos bawat aktibong gumagamit ng Internet ay nakatagpo ng iba't ibang mga kandado at paghihigpit sa network. Ang pagbubuklod ng naturang mga pagbabawal ay ang pangunahing dahilan kung bakit hinahanap at nag-install ng mga proxies ang karamihan sa mga gumagamit sa kanilang computer o browser. Mayroong maraming mga paraan ng pag-install at operasyon, na ang bawat isa ay nagpapahiwatig ng pagganap ng ilang mga pagkilos. Suriin ang lahat ng mga paraan sa aming iba pang artikulo sa pamamagitan ng pag-click sa sumusunod na link.

Magbasa nang higit pa: Pag-configure ng koneksyon sa pamamagitan ng isang proxy server

Ito ay nagkakahalaga na tandaan na ang gayong koneksyon ay maaaring bahagyang o kahit na makabuluhang bawasan ang bilis ng Internet (na nakasalalay sa lokasyon ng intermediate server). Pagkatapos ay pana-panahong kailangan mong huwag paganahin ang mga proxies. Isang detalyadong gabay sa pagpapatupad ng gawaing ito, basahin.

Higit pang mga detalye:

Hindi paganahin ang proxy sa Windows

Paano hindi paganahin ang mga proxies sa Yandex.Browser

Pagpili sa pagitan ng VPN at proxy server

Hindi lahat ng mga gumagamit ay nasuri ang pagkakaiba sa pagitan ng isang VPN at isang proxy. Mukhang pareho silang nagbabago sa IP address, nagbibigay ng access sa mga naka-block na mapagkukunan at nagbibigay ng hindi pagkakilala. Gayunpaman, ang prinsipyo ng pagpapatakbo ng dalawang teknolohiyang ito ay ganap na naiiba. Ang mga bentahe ng isang proxy ay ang mga sumusunod na tampok:

- Ang iyong IP address ay maitatago sa panahon ng pinaka-mababaw na mga tseke. Iyon ay, kung ang mga espesyal na serbisyo ay hindi kasangkot sa usapin.

- Ang iyong lokasyon ng heograpiya ay maitatago, dahil ang site ay nakakatanggap ng isang kahilingan mula sa isang tagapamagitan at nakikita lamang ang lokasyon nito.

- Ang ilang mga setting ng proxy ay gumagawa ng wastong pag-encrypt ng trapiko, kaya't protektado ka mula sa mga nakakahamak na file mula sa mga kahina-hinalang mapagkukunan.

Gayunpaman, mayroon ding mga negatibong puntos at ang mga ito ay ang mga sumusunod:

- Ang iyong trapiko sa Internet ay hindi naka-encrypt kapag dumadaan sa isang intermediate server.

- Ang address ay hindi nakatago mula sa mga karampatang pamamaraan ng pagtuklas, kaya kung kinakailangan, ang iyong computer ay madaling matagpuan.

- Ang lahat ng trapiko ay dumadaan sa server, kaya posible hindi lamang basahin mula dito, kundi pati na rin upang makagambala para sa karagdagang negatibong pagkilos.

Ngayon hindi kami pupunta sa mga detalye ng VPN, napapansin lamang namin na ang gayong virtual pribadong network ay laging tumatanggap ng trapiko sa isang naka-encrypt na form (na nakakaapekto sa bilis ng koneksyon). Gayunpaman, nagbibigay sila ng mas mahusay na proteksyon at hindi nagpapakilala. Kasabay nito, ang isang mahusay na VPN ay mas mahal kaysa sa isang proxy, dahil ang pag-encrypt ay nangangailangan ng maraming lakas ng computing.

Tingnan din: Paghahambing ng VPN at mga proxy server ng serbisyo ng HideMy.name

Ngayon pamilyar ka sa mga pangunahing prinsipyo ng pagpapatakbo at layunin ng proxy server. Ngayon ay isinasaalang-alang ang pangunahing impormasyon na magiging pinaka-kapaki-pakinabang sa average na gumagamit.

Basahin din:

Libreng pag-install ng VPN sa isang computer

Mga Uri ng Pagkakonekta ng VPN